Angesichts der weltweiten Gesetzgebung, die Verschlüsselung und Online-Anonymität aushöhlen will, bietet Ramiro Romani einen Überblick über die bevorstehenden Maßnahmen und verschiedene Lösungen, um sich von Big-Tech-Produkten zu trennen und die eigenen Online-Daten zu schützen.

![]()

Von Ramiro Romani / Unlimited Hangout

![]()

Das Internet ist im Begriff, sich zu verändern. In vielen Ländern gibt es derzeit einen koordinierten Gesetzesvorstoß, um die Verschlüsselung der von Nutzern hochgeladenen Inhalte unter dem Vorwand des Kinderschutzes effektiv zu verbieten. Das bedeutet, dass Webseiten oder Internetdienste (Messaging-Apps, E-Mail usw.) straf- oder zivilrechtlich haftbar gemacht werden könnten, wenn sie jemand zum Hochladen missbräuchlicher Inhalte nutzt. Wenn diese Gesetze in Kraft treten, könnten Menschen wie ich, die private Kommunikationsdienste anbieten, bestraft oder ins Gefängnis kommen, nur weil wir die Privatsphäre unserer Nutzer schützen. In der Tat könnte jeder, der eine Webseite mit von Nutzern hochgeladenen Inhalten betreibt, auf die gleiche Weise bestraft werden. Im heutigen Artikel zeige ich Ihnen, warum diese Gesetzesentwürfe nicht nur beim Schutz von Kindern versagen, sondern auch das Internet, wie wir es kennen, in Gefahr bringen, und warum wir die Organisationen dahinter kritisch hinterfragen sollten.

![]()

Fassen wir kurz einige der Gesetze zusammen:

![]()

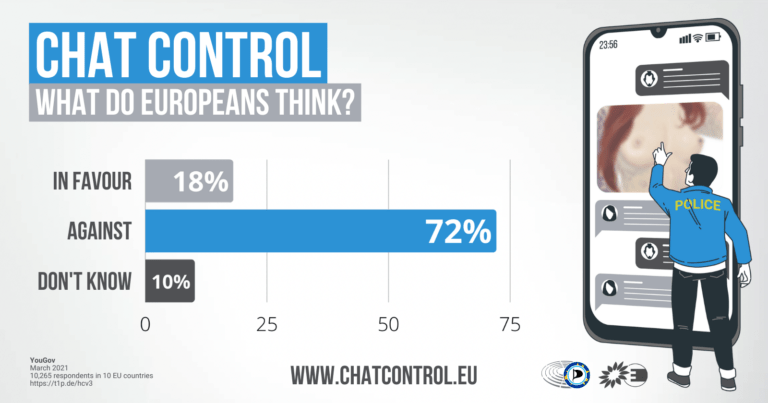

Europäische Union

Chatkontrolle: Internetdienste (E-Mail, Chat, Speicherplatz) sollen verpflichtet werden, alle Nachrichten und Inhalte zu scannen und der EU entsprechende Inhalte zu melden. Dies würde voraussetzen, dass jeder internetbasierte Dienst alles scannt, was hochgeladen wird, selbst wenn es Ende-zu-Ende verschlüsselt ist. Die Inhalte würden mithilfe von maschinellem Lernen (d. h. KI) analysiert und Übereinstimmungen würden automatisch an die zuständigen Behörden gemeldet werden. Die Abstimmung im LIBE-Ausschuss der EU steht noch aus.

![]()

Vereinigtes Königreich

Der Online Safety Act 2023: verpflichtet die Anbieter von Nutzerdiensten zur Durchsetzung von Altersbeschränkungen und -kontrollen, zur Entfernung legaler, aber für Kinder schädlicher Inhalte und zum Scannen von Fotos auf Inhalte, die mit sexuellem Missbrauch und Ausbeutung von Kindern sowie mit Terrorismus in Verbindung stehen. Die Anbieter müssten in der Lage sein, derartige Inhalte in den privaten Mitteilungen zu erkennen und zu entfernen. Dies bedeutet, dass die Anbieter Einblick in die Nachrichtenübermittlung haben müssen, selbst wenn diese Nachrichten Ende-zu-Ende verschlüsselt sind. Anbieter von Ende-zu-Ende-verschlüsselten Nachrichten wie WhatsApp, Viber, Signal und Element haben in einem offenen Brief darauf hingewiesen, dass eine Überwachung dieser Art einfach nicht möglich ist, ohne die Ende-zu-Ende-Verschlüsselung vollständig zu beseitigen, und haben damit gedroht, das Vereinigte Königreich zu verlassen, wenn das Gesetz durchgesetzt würde, ohne den beanstandeten Paragrafen 122 zu streichen. Das Gesetz wurde kürzlich vom Parlament unverändert verabschiedet und wird 2024 in Kraft treten.

![]()

Vereinigte Staaten

Der EARN IT Act 2023: würde es den US-Bundesstaaten ermöglichen, Webseiten strafrechtlich haftbar zu machen, wenn sie von Nutzern hochgeladene Inhalte nicht auf Kinderpornografie überprüfen. Dies würde die Ende-zu-Ende-Verschlüsselung effektiv verbieten. Dieser Gesetzesentwurf hat 22 Mitunterzeichner und wartet auf einen Berichtsauftrag an den Senat.

![]()

Der STOP CSAM Act 2023: würde es Opfern, die als Kinder missbraucht oder ausgebeutet wurden, ermöglichen, jede Webseite zu verklagen, die Bilder der Ausbeutung oder des Missbrauchs “rücksichtslos” veröffentlicht hat, z. B. wenn die Webseite Uploads nicht automatisch überprüft hat. Webseiten sind bereits gesetzlich verpflichtet, Kinderpornografie zu entfernen, wenn sie darauf aufmerksam gemacht werden, aber dieses Gesetz würde die Anbieter verpflichten, alle hochgeladenen Dateien zu überprüfen. Diese Gesetzesvorlage hat 4 Mitunterzeichner und wartet auf einen Berichtsauftrag an den Senat.

![]()

Kids Online Safety Act (KOSA): würde Plattformen dazu verpflichten, das Alter ihrer Besucher zu überprüfen und Inhalte zu filtern, die Selbstverletzung, Selbstmord, Essstörungen und sexuelle Ausbeutung fördern. Dies würde ein Altersverifikationssystem für alle Nutzer und Transparenz bei den Inhaltsalgorithmen, einschließlich der Weitergabe von Daten an Dritte, erfordern. Der Gesetzesentwurf hat 47 parteiübergreifende Mitunterzeichner und wartet auf einen Berichtsauftrag an den Senat.

![]()

Es ist wichtig zu beachten, dass die Formulierung in diesen Gesetzesentwürfen und die Definition für “Dienstanbieter” sich auf jede Webseite oder Online-Eigenschaft erstreckt, die von Nutzern hochgeladene Inhalte beinhaltet. Dies könnte ein einfacher Blog sein, der Kommentare zulässt, oder eine Webseite, die das Hochladen von Dateien erlaubt. Es könnte sich um ein Forum oder einen Chatraum handeln, buchstäblich um alles im Internet, das eine zweiseitige Kommunikation ermöglicht. Die meisten Webseiten werden von normalen Menschen betrieben – nicht von großen Technologieunternehmen. Sie haben weder die Ressourcen noch die Möglichkeit, ihre Webseiten unter Androhung von Geld- oder Haftstrafen zu scannen. Sie würden riskieren, gegen die Vorschriften zu verstoßen oder gezwungen zu werden, ihre Webseite aufzugeben. Das bedeutet, dass Ihre bevorzugte unabhängige Medienseite, Ihr Hobbyforum oder Ihr beliebiges Diskussionsforum verschwinden könnte. Diese Gesetzesentwürfe würden das Internet, wie wir es kennen, aushöhlen und zugunsten von Big Tech weiter zentralisieren, die die Überwachungsagenda rasch ausweiten.

![]()

Wir müssen uns fragen, ob es bei diesen Bemühungen um eine verstärkte Überwachung wirklich um den Schutz der Kinder geht.

![]()

Wie gehen die Unternehmen derzeit mit Kinderpornografie um?

In den Vereinigten Staaten wird die Verfolgung von Kinderpornografie als gemeinsame Anstrengung von ESPs (Elektronische Dienstleister) wie z.B. Google und der privaten gemeinnützigen Organisation National Center for Missing & Exploited Children (Nationales Zentrum für vermisste und ausgebeutete Kinder, NCMEC) anerkannt, die 1984 vom Kongress gegründet und hauptsächlich vom Justizministerium der Vereinigten Staaten finanziert wurde. Unlimited Hangout hat bereits früher über das NCMEC und seine Verbindungen zu Persönlichkeiten wie Hillary Clinton und geheimdienstfinanzierten NGOs wie Thorn berichtet. Das NCMEC erhält auch Firmenspenden von großen Namen wie Adobe, Disney, Google, Meta, Microsoft, Palantir, Ring Doorbell, Verizon und Zoom.

![]()

Die Anbieter elektronischer Dienstleistungen in den Vereinigten Staaten sind bereits verpflichtet, der CyberTipline (Bundesgesetz 18 USC 2258A) Meldung zu erstatten, wenn sie Kenntnis von Kinderpornografie erlangen, andernfalls drohen ihnen Geld- oder Gefängnisstrafen. In diesen CyberTipline-Meldungen werden anstößige Inhalte mit zusätzlichen Informationen wie der Identifizierung des potenziellen Täters, des Opfers und anderen Zusammenhängen kombiniert und an die Strafverfolgungsbehörden weitergeleitet.

![]()

Maßnahmen zur Überprüfung von Fotos und Inhalten sind nicht vorgeschrieben. Mehrere bekannte Unternehmen haben jedoch freiwillig die Überprüfung von Kommunikation und Medien eingeführt, z. B. Gmail, YouTube, Google Photos, Facebook, Instagram Messenger, Skype, Snapchat, iCloud E-Mail und Microsofts Xbox. Wenn Sie diese Dienste nutzen, können Ihre Nachrichten und Medien automatisch auf missbräuchliches Material gescannt werden.

![]()

Ironischerweise sind es gerade diese Plattformen, auf denen die meisten schädlichen Aktivitäten stattfinden, darunter der Verkauf von Drogen und Waffen, Kindesmissbrauch und Cybermobbing/Belästigung.

![]()

Trägt die freiwillige Inhaltskontrolle tatsächlich zum Kinderschutz bei?

Google hat 2021 begonnen, einen Transparenzbericht über Kinderpornografie zu veröffentlichen, der Zahlen zum Umfang der Identifizierung und Meldung von Kinderpornografie bei Google und Youtube enthält. Der Bericht enthält Daten seit 2020 inklusive Zählungen, wie viele Meldungen an die NCMEC gemacht wurden, wie viele verschiedene Google-Konten deaktiviert wurden und wie viele “Hashes” (digitale Fingerabdrücke) zur NCMEC-Hash-Datenbank hinzugefügt wurden.

![]()

Es ist unklar, wann genau Google mit der Erstellung von “Hashes” der Fotos seiner Nutzer begonnen hat, aber bis heute wurden 2,5 Millionen neue Hashes in die Hash-Datenbank der NCMEC eingetragen. Die Berichte werden alle 6 Monate veröffentlicht und wir beobachten seit 2020 ein erstaunliches Wachstum bei allen Arten von Berichten. So sind beispielsweise die CyberTipline-Berichte von Google von ~547.000 im Jahr 2020 über ~870.000 im Jahr 2021 auf mehr als 2,1 Millionen im Jahr 2022 gestiegen. In der ersten Hälfte des Jahres 2023 war ein Rückgang zu verzeichnen, mit insgesamt ~750.000 Meldungen von Januar bis Juni.

![]()

Wie auf der CyberTipline-Datenseite der NCMEC zu sehen ist, machen die Meldungen von Google nur einen Bruchteil der Gesamtzahl der Meldungen aus, die beim NCMEC eingereicht werden, das mit über 1.500 ESPs – meist US-Unternehmen – zusammenarbeitet. 5 elektronische Dienstleister (Facebook, Instagram, Google, WhatsApp und Omegle) waren für mehr als 90% der 32 Millionen Meldungen im Jahr 2022 verantwortlich. Etwa die Hälfte (49%) dieser Meldungen im Jahr 2022 sind “verfolgbar”, d. h. es liegen genügend Informationen für die Strafverfolgungsbehörden vor, um eine Untersuchung einzuleiten. Außerdem betrafen 89,9% der Meldungen Inhalte, die von Nutzern außerhalb der USA hochgeladen wurden.

![]()

Die NCMEC gibt auch die Anzahl der CyberTipline-Meldungen an verschiedene Strafverfolgungsbehörden wie Internet Crimes Against Children, lokale Polizeibehörden, staatliche Behörden und internationale Polizeibehörden an.

![]()

Die Strafverfolgungsbehörden sind nicht verpflichtet, Rückmeldung darüber zu geben, was mit diesen Berichten geschieht, und daher geben sie kaum Rückmeldung. Anhand der eigenen Zahlen des NCMEC können wir sehen, dass es kaum Erkenntnisse darüber gibt, wie die Berichte verwendet werden.

![]()

Im Jahr 2022 gab es die folgenden Rückmeldungen von Strafverfolgungsbehörden und anderen Stellen, die Berichte erhalten haben:

![]()

- Internationale Gruppen zur Bekämpfung von Straftaten gegen Kinder – 491.655 verwertbare Berichte ergaben 41,59% Feedback

- Lokale Strafverfolgungsbehörden – 1.462 verwertbare Berichte ergaben 3,48% Rückmeldungen

- Staatliche Strafverfolgungsbehörden – 1.356.988 Berichte ergaben 0,03% Rückmeldung

- Internationale Strafverfolgung – 13.995.567 Meldungen ergaben 0,4% Rückmeldung

Zu beachten ist, dass eine Rückmeldung nicht unbedingt eine Verhaftung oder Verurteilung bedeutet. Rückmeldungen können auch bedeuten, dass die Meldung eingestellt wurde oder unvollständig war. Außerdem sind diese Ergebnisse nicht öffentlich zugänglich, obwohl ein Antrag im Rahmen des Informationsfreiheitsgesetzes dies ändern könnte. Diese Zahlen machen jedoch deutlich, dass es keinen Überblick darüber gibt, was tatsächlich mit den Meldungen geschieht, unabhängig davon, ob die Unternehmen ihre Inhalte freiwillig überprüfen oder Berichte erstellen, nachdem sie von Kinderpornografie erfahren haben.

![]()

In Anbetracht der riesigen Menge an Meldungen, auf die nicht reagiert wird, wird sich die Situation nicht auf magische Weise ändern, wenn man Technologieanbieter dazu zwingt, Inhalte automatisch zu scannen und Meldungen zu erstellen. Die Strafverfolgungsbehörden müssen auf die Meldungen reagieren, um Kinderschänder hinter Gitter zu bringen und Kinder zu retten. Das ist es schließlich, was die Gesetzgeber angeblich wollen.

![]()

Das soll nicht heißen, dass nichts unternommen wird. In einem Bericht von 2022 über Erfolgsmeldungen der CyberTipline in den Vereinigten Staaten wurde festgestellt, dass in fast 714 verschiedenen Fällen CyberTipline-Berichte verwendet wurden. Nur in 16 dieser Fälle wurde ausdrücklich auf die Unterstützung durch einen Dienstanbieter hingewiesen.

![]()

Auch hier gilt: Von 1,35 Millionen verfolgbaren CyberTipline-Meldungen in den Vereinigten Staaten im Jahr 2022 gab es bisher 714 Festnahmen. Möglicherweise gibt es laufende Ermittlungen, die diese Zahl noch erhöhen werden, aber ohne Transparenz können wir darüber nur Vermutungen anstellen. Ich konnte keine Erfolgsmeldungen für frühere Jahre finden.

![]()

Ich begrüße diese Bemühungen um den Schutz von Kindern vor gefährlichen Straftätern; diese Bemühungen erfordern jedoch nicht das automatische Scannen aller Nachrichten oder die Abschaffung der Verschlüsselung. Mehr Meldungen von Dienstleistern führen natürlich nicht zu mehr Verhaftungen. Und schließlich stammt der Großteil des kinderpornografischen Materials von großen Technologieanbietern, von denen viele ohnehin freiwillig Inhalte scannen. Warum sollte diese Anforderung für jede Webseite im Internet gelten?

![]()

Wenn Gesetzgeber auf der ganzen Welt wirklich etwas gegen Kindesmissbrauch unternehmen wollen, dann sollten sie sich für Transparenz und Rechenschaftspflicht der Strafverfolgungsbehörden einsetzen und sicherstellen, dass die Strafverfolgungsbehörden die Abermillionen von Meldungen, die sie bereits jedes Jahr erhalten, ordnungsgemäß untersuchen und die Daten der Öffentlichkeit zugänglich machen.

![]()

Wir Bürger müssen wissen, dass die für die Untersuchung von Kindesmissbrauch zuständigen Stellen ihre Arbeit mit den bereits vorhandenen Verfahren und Daten erledigen, anstatt unsere individuelle Privatsphäre und Sicherheit weiter zu opfern, um noch mehr vom Gleichen zu erhalten. Den fraglichen Gesetzesentwürfen/Gesetzen mangelt es auch an Verständnis für Verschlüsselung, sie sind technisch nicht umsetzbar, belasten Technologieunternehmen unnötig mit rechtlichen Verpflichtungen und es fehlt der Nachweis, dass die Maßnahmen die Situation der Kinder verbessern werden.

![]()

Wie können die Gesetze zum Online-Kindesmissbrauch in den westlichen Ländern so einheitlich sein? Wie kamen sie alle zu denselben Strategien der Altersüberprüfung, Inhaltsfilterung und clientseitigen Überprüfung?

![]()

Der Rahmen für diese Gesetzgebung ist schon seit Jahren in Arbeit. Ein wichtiger Architekt dieses Vorstoßes war die WePROTECT Global Alliance, ein Zusammenschluss von Initiativen der Europäischen Kommission, des US-Justizministeriums und der britischen Regierung. Ihr erstes Gipfeltreffen fand 2014 statt und umfasst inzwischen 97 Regierungen, 25 Technologieunternehmen und 30 zivilgesellschaftliche Organisationen.

![]()

UNICEF, ein Mitglied von WePROTECT, hat ein “Modell für nationale Maßnahmen” veröffentlicht, das viele der Elemente enthält, die wir heute in den verschiedenen Kinderschutzgesetzen sehen. UNICEF und Organisationen wie das US-Justizministerium erklären, dass die sexuelle Ausbeutung von Kindern nicht von einem Land, einem Unternehmen oder einer Organisation allein bekämpft werden kann. Beunruhigend ist, dass diese beiden Gruppen in der Vergangenheit die Augen vor dem Kindesmissbrauch in ihren jeweiligen Organisationen und/oder Gerichtsbarkeiten verschlossen haben (Beispiele finden Sie hier, hier, hier und hier).

![]()

Arbeitsgruppen wie die Regierungspartner der “Fünf Länder” (Five Eyes) – USA, Vereinigtes Königreich, Australien, Kanada und Neuseeland – haben sich mit den Unternehmensleitern von Facebook, Google, Microsoft, Roblox, Snap und Twitter getroffen, um gemeinsam Richtlinien wie die “Voluntary Principles to Counter Online Child Sexual Exploitation and Abuse” (Freiwillige Richtlinien zur Bekämpfung von sexueller Ausbeutung und Missbrauch von Kindern im Internet) zu erarbeiten. Diese Gruppen arbeiten gemeinsam über öffentlich-private Partnerschaften wie die Global Cyber Alliance und andere daran, das Internet umzugestalten.

![]()

Anfang dieses Jahres hat das US-Justizministerium in einem Nationalen Strategiebericht für 2023 über die Ausbeutung von Kindern auf die “riskanten” Aspekte der Technologie hingewiesen:

![]()

- eine uneinheitliche Vorgehensweise des Technologiesektors bei der Online-Sicherheit für Kinder;

- ein überlastetes CyberTipline-System;

- Anonymisierung von Straftätern;

- Verschlüsselung von Datenspeicherung und Kommunikation;

- Online-Umgebungen, in denen Kinder und Erwachsene ohne Aufsicht oder Kontrolle interagieren;

- globalisierte, oft nicht souveräne, Plattformen;

- entfernte, oft extraterritoriale Speicherung; und

- ein zunehmender Mangel an öffentlichem Bewusstsein für diese Risiken.

Auch wenn das Problem der Ausbeutung von Kindern im Internet ernst ist und Kinderschänder zur Rechenschaft gezogen werden müssen, sollte dies nicht auf Kosten unserer individuellen Privatsphäre und Freiheit geschehen. Aus der öffentlich geäußerten Perspektive dieser Gruppen sind Anonymisierung, Verschlüsselung und das Verbot für Regierungen oder Technologieunternehmen, alle Inhalte zu verfolgen, gleichbedeutend mit einer Unterstützung der Kinderausbeutung.

![]()

Nichtbeachtung des Kindesmissbrauchs direkt vor der eigenen Nase

Wie bereits erwähnt, haben viele dieser Gruppen eine Erfolgsbilanz, was die Reaktion auf schwerwiegende Fälle von Kindesmissbrauch angeht, wenn diese Verbrechen ihre eigene Organisation oder politisch relevante Personen betreffen. So gab es beispielsweise laut einem Bericht der Associated Press zwischen 2004 und 2016 weltweit fast 2.000 Anschuldigungen wegen sexuellen Missbrauchs und Ausbeutung von Kindern gegen UN-“Friedenssoldaten”. Dazu gehört auch der Kindersex-Ring in Haiti von 2004 bis 2007, bei dem srilankische UN-“Friedenstruppen” Lebensmittel gegen Sex mit Kindern bis zu neun Jahren tauschten.

![]()

Die Namen der Täter werden von der UN vertraulich behandelt, und die UN überträgt den Mitgliedsstaaten die Verantwortung für die Ermittlungen und die Strafverfolgung. Die Unterlagen der UN zu diesen Vorwürfen sind zudem unvollständig und Hunderte von Fällen wurden ohne Begründung eingestellt. Die Vereinten Nationen entsenden trotz der Skandale weiterhin Friedenssoldaten aus Sri Lanka nach Haiti. In den Vereinigten Staaten können wir ein ähnliches Maß an Verantwortlichkeit feststellen, da das Justizministerium die Kundenliste von Jeffrey Epsteins Kinderprostitutionsring immer noch zurückhält, neben vielen, vielen anderen Beispielen.

![]()

Ausgerechnet jene Organisationen, die uns davon überzeugen wollen, unsere individuellen Freiheiten zum Wohle der Kinder aufzugeben, ignorieren Verbrechen an Kindern gänzlich, wenn es ihnen passt. Kann man diesen Organisationen wirklich glauben, dass sie Kinder schützen?

![]()

Die Echtzeit-Überwachung von Nachrichten und die Abschaffung der Privatsphäre werden Kinder nicht schützen. Im Gegenteil, dadurch würde ihre Kommunikation in die Hände von noch mehr Dritten gelangen. Die klügere Entscheidung wäre es, das Bewusstsein der Eltern und den bewussten Umgang mit der Technologie zu fördern, z. B. Kindern keinen unbegrenzten Zugang zu Mobiltelefonen oder anderen Geräten zu geben und die Nutzung beliebter sozialer Medienplattformen und Messenger zu vermeiden.

![]()

Wenn es diesen Akteuren wirklich um den Schutz von Kindern ginge, dann würden sie den Völkermord und die Kriegsverbrechen im Gazastreifen beenden. Stattdessen beeilen sich die USA, Israel mit Munition zu versorgen. In Großbritannien haben nur 80 von 650 Abgeordneten einen Waffenstillstand gefordert. Stattdessen ist man mehr daran interessiert, eine wichtige Ressource für alle Menschen in einer Zeit der großen Not, das Internet, einzuschränken und zu kontrollieren.

![]()

Zwischenstaatliche Organisationen drängen auf ein Internet, in dem unsere Identitäten überprüft und unsere Nachrichten überwacht werden. Wie können wir angesichts solcher Gesetze, die überall auf der Welt auf uns zukommen, unsere Privatsphäre bewahren?

![]()

Die Antwort ist einfach: Machen Sie nicht mit. Folgen Sie nicht den großen Technologieunternehmen, die sich freiwillig an die gesetzlichen Vorgaben halten. Finden Sie Wege zur Dezentralisierung Ihrer Softwarenutzung. Investieren Sie Ihre Zeit in den Ausstieg aus großen Technologieunternehmen und lernen Sie alternative Lösungen für Kommunikation, Speicherung und Verschlüsselung kennen. In Anbetracht dessen, was auf dem Spiel steht, war es noch nie so wichtig wie heute, sich von diesen Unternehmen und ihrer Software zu trennen.

![]()

Glücklicherweise gibt es noch viele Möglichkeiten, wie Einzelpersonen ihre Abhängigkeit von zentralisierten Softwarediensten, die Inhalts- oder KI-Scans durchführen, begrenzen können. Wir können die Big-Tech-Unternehmen boykottieren, die unsere Inhalte scannen, darunter Microsoft, Google, Apple und unzählige andere. Wir müssen nur lernen, wie wir uns unsere Technologie zurückholen können.

![]()

An diesem Punkt fragen Sie sich vielleicht:

![]()

- Wie können wir ohne Googles Suchmaschine weiterhin Informationen im Internet finden?

- Oder unsere Computer ohne Microsofts Windows und Apples macOS betreiben?

- Oder unsere Telefone ohne Googles Android oder Apples iOS benutzen?

- Oder einen Browser ohne Googles Chrome, Microsofts Edge oder Apples Safari zu benutzen (das Oligopol dieser Giganten erstreckt sich auf alle Bereiche).

Diese Probleme mit alternativer Software zu lösen, ist die Aufgabe meiner Initiative Take Back Our Tech, und heute ist es mir eine Ehre, 5 Möglichkeiten aufzuzeigen, wie Sie sich vor den kommenden Gesetzen zur Internetüberwachung schützen können.

![]()

1. Verwenden Sie ein “freies” Betriebssystem für Ihren Computer

Herkömmliche Betriebssysteme (OS) wie Windows und macOS sind proprietäre Software, die sich von freier Software unterscheidet. Es ist wichtig, den Unterschied zwischen den beiden zu verstehen, da das Thema immer wieder auftauchen wird. Definieren wir also zunächst einmal proprietäre und freie Software.

![]()

Proprietäre Software oder “unfreie Software” steht den Benutzern nicht zur Verfügung, damit sie sie studieren, beobachten oder verändern können. Als Benutzer erhalten Sie keine Rechte.

![]()

So können zum Beispiel nur die Entwickler von Microsoft Windows den Code des Betriebssystems einsehen und verstehen, wie er funktioniert. Die Benutzer haben keine Möglichkeit, den Code einzusehen und zu überprüfen, was das Programm genau macht.

![]()

Im Gegensatz dazu gibt freie Software (auch bekannt als Free & Open Source Software, FOSS) den Benutzern Rechte. Die Free Software Foundation, eine der führenden Organisationen hinter der Bewegung für freie Software, liefert eine erweiterte Definition:

![]()

“Freie Software” bezeichnet eine Software, die die Freiheit der Benutzer und der Gemeinschaft respektiert. Grob gesagt bedeutet dies, dass die Benutzer die Freiheit haben, die Software zu benutzen, zu kopieren, zu verbreiten, zu analysieren, zu verändern und zu verbessern. “Freie Software” ist also eine Frage der Freiheit, nicht des Preises. Um das Konzept zu verstehen, sollten Sie bei “frei” an die “freie Rede” denken, nicht an “Freibier”. Wir nennen es manchmal “libre software”, in Anlehnung an das französische oder spanische Wort für “frei”, um zu verdeutlichen, dass wir die Software nicht als “gratis” bezeichnen.

Vielleicht haben Sie Geld bezahlt, um Kopien eines kostenlosen Programms zu erhalten, oder Sie haben Kopien kostenlos erhalten. Aber unabhängig davon, wie Sie sie erhalten haben, haben Sie immer die Freiheit, die Software zu kopieren und zu verändern, sogar Kopien zu verkaufen.

![]()

Alternative Betriebssysteme, die auf GNU/Linux basieren, sind freie Software. Sie bieten viele angestrebte Vorteile:

![]()

- Kontrolle der Änderungen: Jeder Benutzer oder Entwickler kann einen Blick auf Code-Updates werfen und sicherstellen, dass das Betriebssystem nicht unerwartet oder in böser Absicht handelt. So haben sich beispielsweise Nutzer des Ubuntu-Betriebssystems gegen Änderungen gewehrt, die Suchergebnisse an Amazon sendeten, und erreicht, dass die Änderungen rückgängig gemacht wurden.

- Mehr Wahlmöglichkeiten: Da Dritte freie Software nach Belieben verändern und verbreiten können, gibt es im Ökosystem der freien Software weitaus mehr Auswahlmöglichkeiten – Auswahlmöglichkeiten, die oft konkurrenzfähiger sind und einen höheren Mehrwert bieten als proprietäre Software.

- Kosten: Alle Linux-Distributionen sind KOSTENLOS. Vergleichen Sie dies mit den Kosten für Windows-Aktivierungsschlüssel.

- Freiheit: Ihr Computer wird nicht automatisch jedes Programm überwachen, das Sie ausführen, wie es bei macOS der Fall ist; oder Ihnen Updates aufzwingen, wie es bei Windows der Fall ist (und dem Sie in den Nutzungsbedingungen zustimmen, die nur wenige in Ruhe lesen).

Worauf warten Sie also noch? Werfen Sie Ihre proprietäre Software in den Papierkorb und genießen Sie ein Betriebssystem, das Ihre Freiheit und Ihre Daten respektiert.

![]()

- Wenn Sie immer noch nicht überzeugt sind und wissen wollen, wie traditionelle Betriebssysteme Sie ausnutzen, lesen Sie unseren Artikel Leap to Linux.

- Wenn Sie lernen möchten, wie man ein Linux-basiertes Betriebssystem installiert, folgen Sie bitte der Anleitung von #TBOT.

- Wenn Sie an anderen Artikeln zum Thema Linux interessiert sind, finden Sie hier #TBOT’s Artikelserie zum Thema Linux.

Hier einige Empfehlungen für kostenlose Betriebssysteme, die auf Linux basieren. Sie können die .iso-Datei (in der das Betriebssystem enthalten ist) für jedes Betriebssystem von den folgenden Links herunterladen, ebenso wie Anleitungen zu den Funktionen.

![]()

Sobald Sie sich für ein Betriebssystem entschieden haben, können Sie der oben verlinkten Anleitung folgen, um es auf Ihrem Computer zu installieren.

![]()

- (Eigenschaften) Linux Mint: https://linuxmint.com/

- (Eigenschaften) KDE Neon: https://neon.kde.org/

- (Eigenschaften) MX Linux: https://mxlinux.org/

[Anm. d. Ü.: eine ähnliche Informationsquelle auf deutsch, sowohl für Einsteiger als auch für Fortgeschrittene geeignet. Sehr praktisch: 40 Linux-Distributionen direkt im Browser testen]

![]()

2. Verwenden Sie Open-Source-Software auf Ihrem Mobiltelefon

Die beiden führenden Betriebssysteme für herkömmliche Mobiltelefone sind heute Android von Google und iOS von Apple. Auf diese beiden Optionen entfallen mehr als 99% des weltweiten Marktanteils für mobile Betriebssysteme. Mit über 6,6 Milliarden Telefonen weltweit ist die Datenpipeline dieser beiden Unternehmen unfassbar groß – sie verfügen über Echtzeitdaten für fast jeden Menschen auf dem Planeten.

![]()

Beobachtungsstudien von Android- und iOS-basierten Smartphones haben ergeben, dass diese Geräte alle 5 Minuten eine Verbindung zu ihren Muttergesellschaften herstellen. Darüber hinaus sammeln sie eindeutige Gerätekennungen, Telefonnummern, Standorte und andere erstaunliche Informationen.

![]()

Obwohl es zu langwierig wäre, diese Fragen in diesem Artikel ausführlich zu erörtern, können Sie die Analyse von #TBOT hier nachlesen, wenn Sie genau wissen möchten, welches Tracking und welche Datenerfassung bei diesen mobilen Betriebssystemen stattfindet.

![]()

In den letzten Jahren haben sich einige alternative Betriebssysteme herauskristallisiert, die es mit Google und Apple aufnehmen können. Diese Betriebssysteme werden als “entgoogelte” (de-googled) Betriebssysteme bezeichnet und basieren in der Regel auf der Open-Source-Plattform von Android (AOSP). Dieser Code wird von Google gepflegt, doch andere Entwickler sind in der Lage, neue Funktionen darauf aufzubauen und, was noch wichtiger ist, jegliches Tracking oder die Datensammlung hinter den Kulissen zu unterbinden.

![]()

Sie können bereits heute eines dieser alternativen Betriebssysteme verwenden, um Ihr eigenes “Datenschutztelefon” zu konfigurieren.

![]()

Ich empfehle diese drei Betriebssysteme (beachten Sie, dass jedes nur mit bestimmten Handys kompatibel ist):

![]()

- GrapheneOS (führender Sicherheitsstandard): https://grapheneos.org/

- DivestOS (Gerätekompatibilität mit 0 Google-Diensten): https://divestos.org/

- LibreMobileOS (ein neueres Betriebssystem mit großartigen Funktionen): https://libremobileos.com/

Weitere Informationen über die unterstützten Telefone und die Installationsanweisungen finden Sie auf den jeweiligen Webseiten.

![]()

Wenn Sie unter Zeitdruck stehen oder keine Lust haben, selbst zu recherchieren und technische Entscheidungen zu treffen, können Sie alternativ über mein Projekt Above Phone ein Telefon mit GrapheneOS und nützlichen kostenlosen Software-Apps und Kommunikationsdiensten erhalten, das direkt ab Werk geliefert wird.

![]()

[Anm. d. Ü.: Es gibt auch deutsche Anbieter auf dem Markt, beispielhaft sei hier das Volla Phone erwähnt.]

![]()

Entgoogelte Telefone verwenden alternative App-Stores wie F-Droid (wo alle Apps kostenlos sind) und Aurora Store (mit dem Sie Apps anonym aus dem Google Play Store herunterladen können).

![]()

Normale Android-Telefone haben ebenfalls Zugang zu diesen Apps, leiden aber immer noch unter dem zentralen Tracking durch Google Services. Wenn Sie ein Android-basiertes Telefon haben, können Sie diese alternativen App-Stores sofort nutzen. Weitere Details finden Sie unter den folgenden Links:

![]()

F-Droid FOSS-App-Katalog: https://f-droid.org/

Aurora Store: https://auroraoss.com/

![]()

Sie werden überrascht sein, wie einfach der Umstieg auf ein entgoogeltes Telefon ist – es gibt benutzerfreundliche, private und funktionale Optionen für fast alle Ihre App-Anforderungen. Sie können auch Apps wie Uber und AirBnb verwenden, die ohne Google-Dienste nicht funktionieren, jedoch gibt es in der Regel eine Umgehungslösung, z. B. die Verwendung dieser Dienste über einen Webbrowser oder die Verwendung fortschrittlicher Funktionen wie GrapheneOS Sandboxing, um die Google-Dienste vom Rest Ihres Telefons zu isolieren.

![]()

3. Ihre Daten gehören Ihnen

Wie würden Sie bei einem größeren Cyber-Ereignis, bei dem das Internet ausfällt, die Fotos/Dateien/Informationen wiederherstellen, die Sie in Cloud-Diensten gespeichert haben? Wie kämen Sie an die Informationen, die Sie benötigen, um sich auf eine Notfallsituation vorzubereiten?

![]()

Am besten wäre es, diese Informationen zur Hand zu haben, wenn Sie sie brauchen – und nicht verzweifelt zu versuchen, sie im Falle einer Cyber-Katastrophe wiederherzustellen.

![]()

Zumindest sollten Sie alle folgenden Daten auf Ihrem lokalen Computer und nicht in dem von Ihnen derzeit genutzten Cloud-Dienst sichern: Passwörter, rechtliche Dokumente, Bücher, Fotos, Referenzmaterialien und Karten.

![]()

Hier sind einige Vorschläge, wie Sie sich auf eine “Cyber-Pandemie” vorbereiten können:

![]()

- Wissen ist Macht. Laden Sie alle benötigten Bücher im PDF-Format herunter. Eine großartige Webseite für den Anfang ist PDFDrive

- Möchten Sie offline navigieren? Mit Organic Maps (verfügbar auf F-Droid und für Android-Telefone) können Sie Karten für die meisten Regionen der Welt herunterladen – und Sie können sich nur mit GPS zu verschiedenen Orten navigieren lassen (d. h. Sie brauchen keine SIM-Karte in Ihrem Telefon).

- Wenn Sie Google Drive oder iCloud verwenden, ist es jetzt an der Zeit, alle Ihre Fotos, Videos und Dokumente auf eine lokale Festplatte zu übertragen. In dieser Anleitung erfahren Sie, wie Sie Google Drive-Dateien exportieren. Diese Anleitung zeigt Ihnen, wie Sie Dateien aus der iCloud exportieren.

- Verwalten Sie Ihre Passwörter in der Cloud? Beachten Sie, dass Cloud-Passwortmanager nicht vor Hacking-Versuchen geschützt sind. Am besten bewahren Sie Ihre Kennwörter in einem verschlüsselten Kennwort-Tresor auf Ihrem Computer auf. Ein Angreifer bräuchte nicht nur die Datei des Passwort-Tresors auf Ihrem Computer, sondern auch das Master-Passwort, mit dem der Tresor verschlüsselt ist. Eine Software-Sammlung namens Keepass bietet eine kohärente Methode zur Verwaltung und Synchronisierung von Kennwörtern auf Ihrem Computer und Ihrem Telefon.

4. Alternativen unterstützen

Es gibt eine breite Palette von Software, die als Alternativen im Spektrum der Open-Source-Software dienen kann. Im Folgenden habe ich einige großartige Programme kategorisiert und aufgelistet, die alle für Linux-Computer geeignet sind!

![]()

Sie können auch ein wichtiges Set von Linux-Kernprogrammen mit Details zu deren Verwendung auf #TBOT’s Open-Source Survival Toolkit finden. Eine größere Liste von Programmen ist in #TBOT’s Open Source Survival Library verfügbar.

![]()

Passwort-Manager

KeepassXC: Offline-Passwortverwaltung

Bitwarden: Cloud-basierter Passwort-Manager

![]()

Datenschutz / Sicherheit

I2P: Privater Peer-to-Peer-Netzwerk-Layer

VeraCrypt: Plattformübergreifende Open-Source-Festplattenverschlüsselung

![]()

Browser

Ungoogled Chromium: Eine (Fork-)Kopie von Googles Chromium-Engine, bei der das Tracking entfernt wurde

LibreWolf: Firefox-Fork mit verbessertem Datenschutz

Falkon: Der Webbrowser des KDE-Projekts

![]()

Evolution: E-Mail-Client, Kalender, Adressbuch und Aufgabenmanager in einem

Thunderbird: E-Mail-, Chat- und Kalenderprogramm der Mozilla Foundation

Mailspring: Einfach zu bedienendes, modernes Mailprogramm mit Integrationen zu den wichtigsten E-Mail-Anbietern

KMail: E-Mail-Client von KDE, der viele E-Mail-Protokolle unterstützt

![]()

Kommunikation

Kotatogram: Alternativer Telegram-Client mit verbesserten Offline-Funktionen

AnyDesk: Remote-Desktop/Support-Software

Jitsi: Kostenlose Videokonferenzen

Jami: Kostenlose und quelloffene Peer-to-Peer-Videokonferenzen

![]()

Soziale Medien

Nostr: Dezentrales Protokoll für soziale Medien

PeerTube: Dezentrales Video-Broadcasting

Nitter: Alternatives Twitter-Frontend

Invidious: Alternatives YouTube-Frontend

Libreddit: Alternatives Reddit-Frontend

Owncast: Selbstgehosteter Live-Video- und Web-Chat-Server

Bastyon: Blockchainbasierte Anti-Zensur-Plattform (Causalis-Tipp)

![]()

Grafik

Krita: Kostenloses und quelloffenes Programm für digitale Illustrationen

Inkscape: Professioneller vektorbasierter Grafikeditor

GIMP: Eines der ältesten und bekanntesten Bildbearbeitungsprogramme

Pinta: Bitmap-Editor ähnlich wie Paint.NET

Gravit Designer: Vektorbasierte Design-Anwendung

Blender: End-to-End 3D-Erstellungssoftware

![]()

Fotografie

DarkTable: Virtueller Leuchttisch und Dunkelkammer für die Fotografie

DigiKam: Persönliche Fotoverwaltung

![]()

Videobearbeitung

Kdenlive: Video-Editor des KDE-Projekts

Davinci Resolve: Professioneller High-End-Video-Editor

OpenShot: Einfach zu bedienender, leistungsstarker Video-Editor

![]()

Video-Aufnahme

OBS Studio: Videoaufzeichnung und Live-Streaming

Kazam: Videos vom Bildschirm aufnehmen

Peek: Videos und Gifs vom Bildschirm aufnehmen

Spectacle: Screenshot-Programm von KDE

![]()

Technische Anwendungen

Remmina: Remote-Desktop-Client

VirtualBox: Erstellt virtuelle Maschinen

![]()

Notizen

CherryTree: Anwendungsprogramm für hierarchische Notizen, das Multimedia-Notizen in einer verschlüsselten Datenbank speichert (kein Markdown)

Trillium Notes: Erstellen von Wissensdatenbanken und Diagrammen mit dieser erweiterbaren Anwendung zur Erstellung von Notizen (kein Markdown)

Joplin Notes: Einfache Notizen und Aufgabenlisten mit Markdown erstellen

![]()

Foxit PDF: Leistungsstarker PDF-Reader

Sioyek: PDF-Reader für akademische Arbeiten

![]()

Office

LibreOffice: Beliebteste Open-Source-Office-Suite für Linux

OnlyOffice: Online-Editor für gemeinsame Dokumente

CryptPad: Browser-basierter, verschlüsselter Dokumenten-Editor

HomeBank: Persönliche Geldverwaltung

![]()

5. Ihre Kommunikation gehört Ihnen

Obwohl soziale Messenger wie WhatsApp, Signal, Telegram und Facebook Messenger nützlich sein können, sind viele von ihnen nicht quelloffen. Selbst diejenigen, die behaupten, quelloffen zu sein, machen oft nur das Frontend der Anwendung (den Teil, mit dem Sie direkt interagieren) für eine Überprüfung sichtbar, nicht aber den serverseitigen Code, der für die Übermittlung von Nachrichten zuständig ist.

![]()

Chat-Protokolle wie XMPP und Nostr sind vollständig quelloffen, d. h. der Code ist für den Client und den Server zugänglich. Dies ist besonders wichtig, weil es bedeutet, dass Sie die serverseitige Software auf einem Computer unter Ihrer Kontrolle selbst ausführen können. Dies wird als Self-Hosting bezeichnet und ist entscheidend für den Schutz vor Zensur und die Überprüfung, ob eine Software das erfüllt, was sie verspricht.

![]()

XMPP ist über 20 Jahre alt und kann Zehntausende von Benutzern auf einem einzigen Server unterstützen. Es bietet Ende-zu-Ende-verschlüsselte Nachrichten, Sprach- und Videoanrufe (sowie Dateien und Audionachrichten). Es kann auf Computern, Smartphones und in einem Webbrowser verwendet werden, und die Teilnahme ist völlig kostenlos (Sie können jedem öffentlichen Server beitreten). Es kann sogar mit dem Telefonnetz verbunden werden (anonyme Telefonnummern unabhängig von einer SIM-Karte?).

![]()

Es ist ein Wunder, dass XMPP nicht bekannter ist, doch könnte ein Teil des Grundes darin liegen, dass es schwierig ist, mit XMPP Geld zu verdienen. Das Protokoll wurde für die wichtigsten Chat-Dienste von großen Technologieunternehmen verwendet, die Millionen von Nutzern ansprechen.

![]()

Above Phone versucht, dies zu ändern. Die Above Privacy Suite bietet einen professionellen XMPP-Dienst mit verbesserter Privatsphäre. Es ist in einem Paket mit 5 anderen Datenschutzdiensten enthalten.

![]()

Wenn Sie mehr über XMPP erfahren möchten, können Sie den bisher beliebtesten Artikel von #TBOT lesen, der einen umfassenden Überblick verschafft. Wenn Sie Video-Lektionen über die Verwendung von XMPP für Chats, Anrufe und Videoanrufe wünschen, können Sie sich das Webinar von Above Phone ansehen.

![]()

Schlussfolgerung

Das Internet verändert sich und die Fronten sind verhärtet. Auf der einen Seite sind Regierungsorganisationen davon besessen, unsere persönliche Kommunikation zu durchdringen und den immer weiter ausufernden Überwachungsstaat angeblich “zum Wohle der Kinder” drastisch voranzutreiben. Zusammen mit der enthusiastischen Hilfe von Big Tech drohen sie damit, jeden einzelnen Gedanken, jede Idee oder jegliche Kreation, die Sie im Internet teilen, zu überwachen.

![]()

Auf der anderen Seite stehen Menschen, die das nicht zulassen werden. Wir sind die Underdogs, eine kleine, aber wachsende Zahl von Menschen, die Privatsphäre und Freiheit über Bequemlichkeit stellen. Wir können unseren eigenen Weg gehen und mit Software experimentieren, die sympathisch ist und mit unseren Werten übereinstimmt. Ich hoffe, dass dieser Leitfaden Ihnen einen Ansatzpunkt bietet, um Ihre Technik zu verstehen und nach Alternativen zu suchen.

![]()

Ich möchte Sie ermutigen, die in diesem Leitfaden aufgeführte Software nicht nur zu erkunden und zu nutzen, sondern auch die Entwickler mit finanziellen Zuwendungen zu unterstützen. Deren Projekte können der Schlüssel zum Überleben und Gedeihen in einem wachsenden Überwachungsstaat sein.

![]()

Autor: Ramiro Romani

![]()

Am 06.11.23 erschienen auf: https://unlimitedhangout.com/2023/11/investigative-reports/5-ways-to-prepare-for-the-online-privacy-crackdown/

![]()

Spendier mir 'nen Kaffee

Spendier mir 'nen Kaffee